Lab05-01

本次实验主要聚焦于IDApro的基本操作,因此只记录最后的脚本操作范例

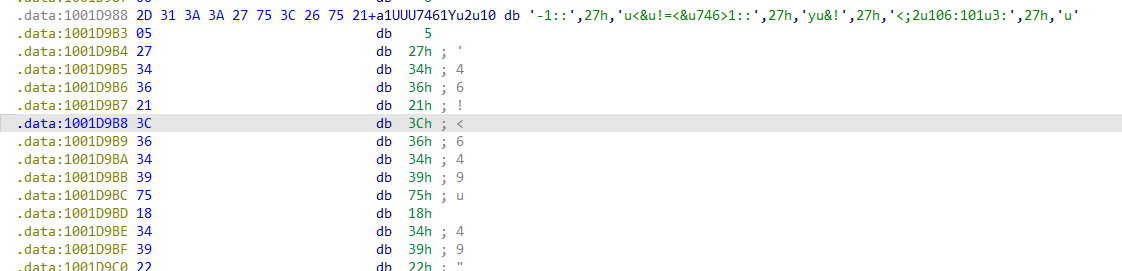

观察python脚本,可以得知脚本作用为解密0x50长度的字符串

sea = ScreenEA()

for i in range(0x00,0x50):

b = Byte(sea+i)

decoded_byte = b ^ 0x55

PatchByte(sea+i,decoded_byte)

但由于python脚本环境配置有些许麻烦,笔者在此不使用python语言,而是使用IDApro原生脚本语言idc进行相同操作

#include <idc.idc>

static main(){

auto ea=ScreenEA(),b,i,decoded_byte;

for(i=0x0;i<0x50;i++){

b=Byte(ea+i);

decoded_byte=b^0x55;

PatchByte(ea+i,decoded_byte);

}

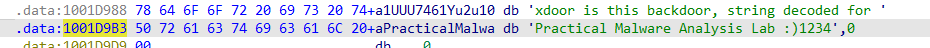

}脚本语言感觉与C语言很相似,没有太大的理解难度,下面我们执行脚本,可以见到原先的字符串成功解密

脚本文件示例结束