Lab03-02

该例实验要求我们进行dll文件的运行,过往的学习中尚未见过要求单独运行dll的样例,特此记录。

首先准备实验所需工具(Regshot,Process Explorer,Process Monitor)

运行dll文件的指令很简单

$ rundll32 <DLL路径>,<函数名称>但记住,此时我们应该使用Regshot工具记录注册表键值,便于一会进行快照的比较

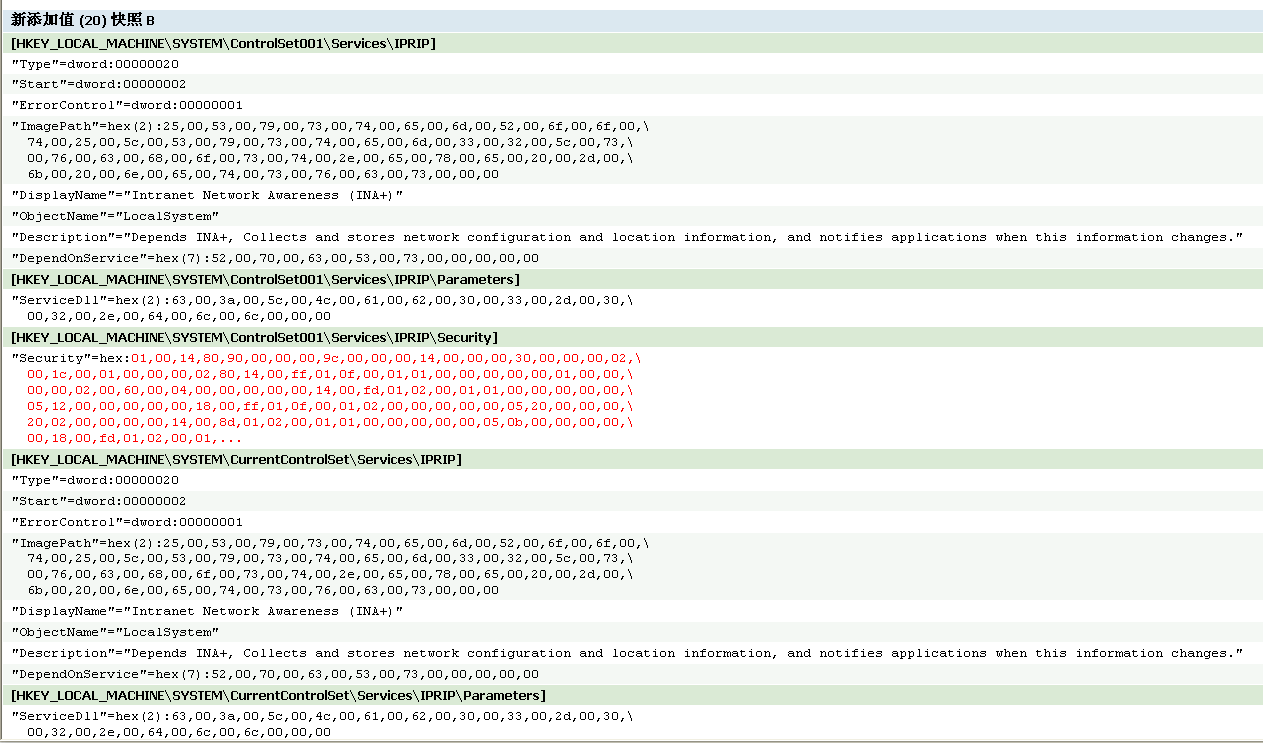

运行完毕命令以后,进行第二次的快照拍摄,同时进行快照比较,比较后的报告如下图所示:

可以看出,该dll程序新添了服务项IPRIP,接下来我们便启动这个服务项,

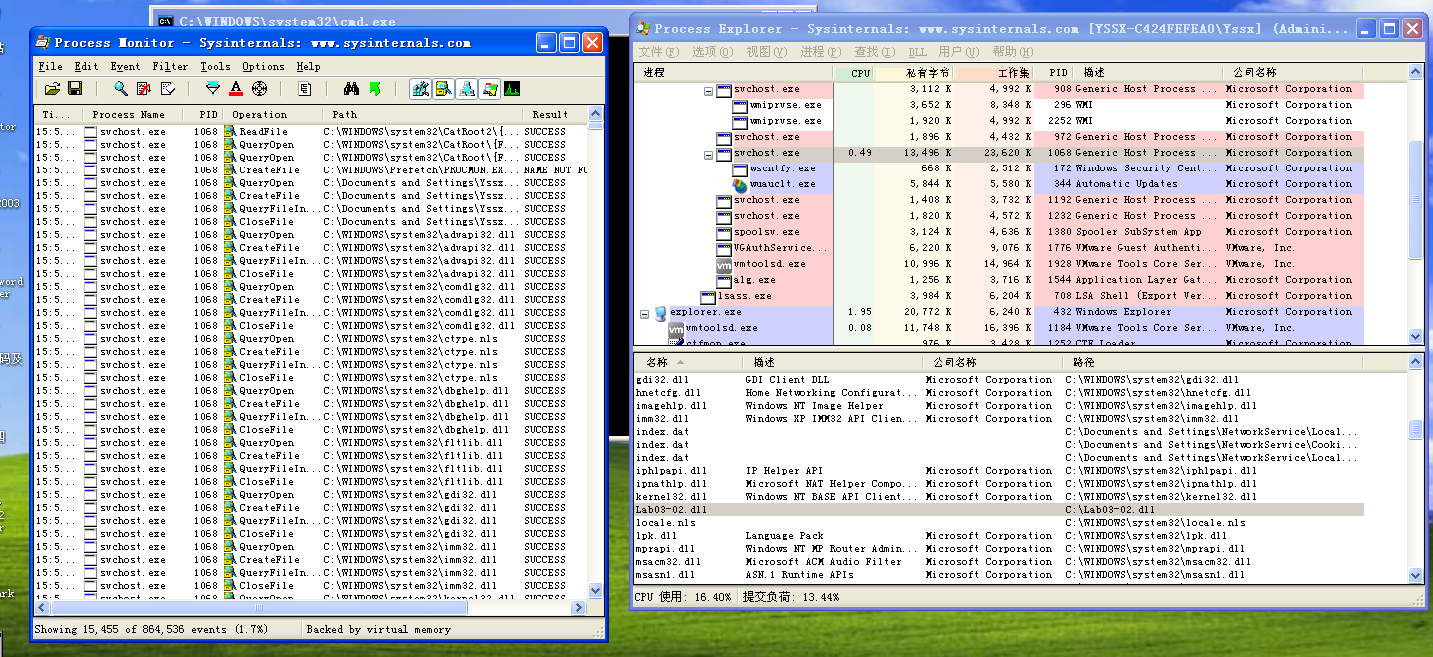

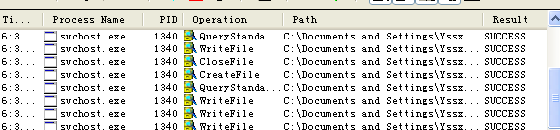

net start IPRIP可以看到,la03-02.dll是附着在svchost.exe这个宿主程序上运行的,并且通过PID查找可看到这个程序对系统进行的操作:

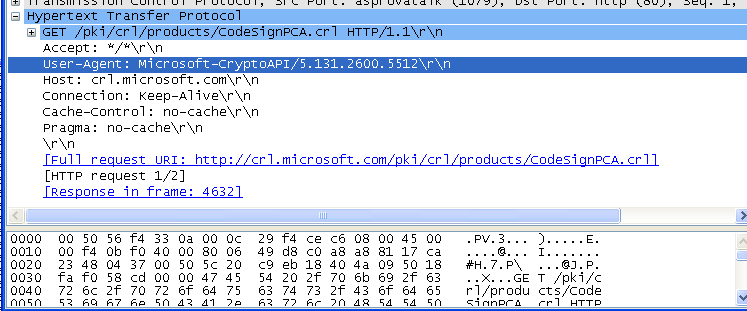

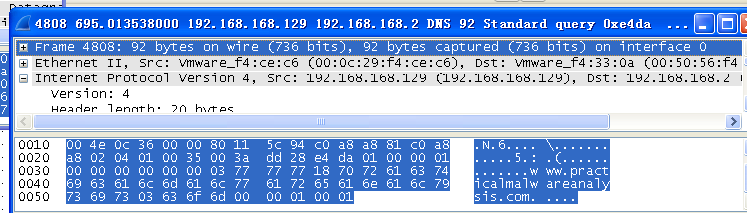

同时使用wireshark抓包,分析网络流量,可以看到可疑的网址和http请求,该文件至此分析完毕:

Lab03-03:

该程序是一个记录键盘输入的恶意代码,我们一步步对其进行分析

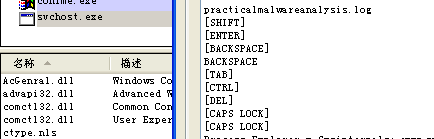

首先使用Process Exploer观测该程序运行的操作,发现他在创建了一个孤儿进程后自行退出,那么我们仔细观察这个被创建的svchost进程中的字符串信息:

可以发现有大量的键盘字符,初步猜测其目的是记录键盘输入;接下来我们再根据Exploer中找到的PID,在Process Monitor中进行操作查询:

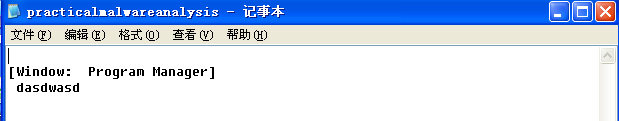

发现该程序正在大量的对一个文件进行读写,打开此文件:

看到记录着我在哪一程序上输入了哪些信息。

至此,该恶意代码功能分析完毕